Tech News Daily

Tech News Daily 14/08/2025 10:02:59

Cảnh báo lỗ hổng Windows có thể khiến dữ liệu mã hóa của bạn bị đánh cắp

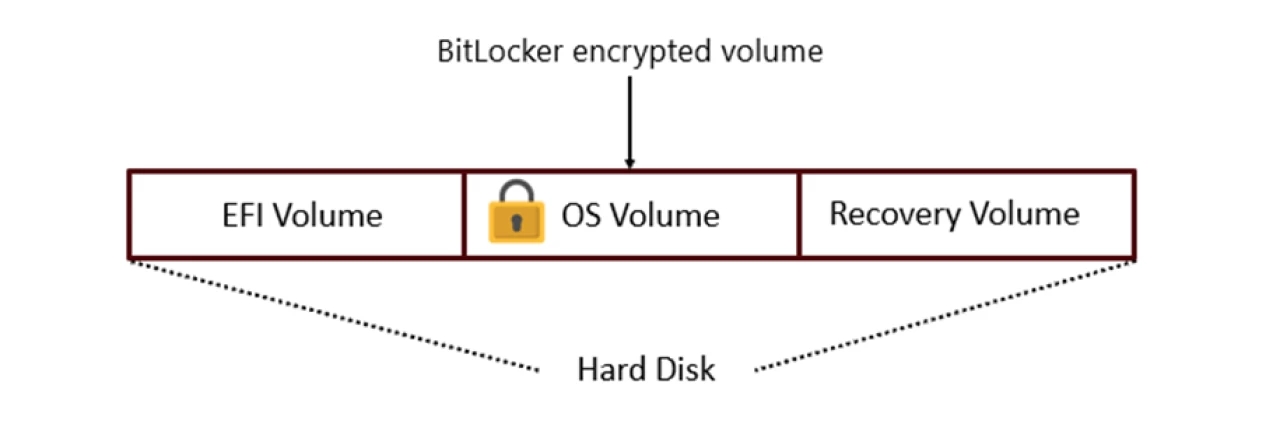

Windows từ lâu đã tích hợp nhiều tính năng bảo mật để bảo vệ người dùng, trong đó BitLocker là một trong những công cụ quan trọng nhất. BitLocker, hay còn gọi là Device Encryption (DE) trên một số phiên bản Windows, sử dụng công nghệ mã hóa toàn bộ ổ đĩa (Full Volume Encryption – FVE) nhằm đảm bảo dữ liệu “ở trạng thái nghỉ” không thể bị truy cập trái phép, đặc biệt khi thiết bị rơi vào tay kẻ xấu.

Tuy nhiên, tại hai sự kiện bảo mật hàng đầu thế giới là Black Hat USA 2025 và DEF CON 33, nhóm Nghiên cứu Tấn công & Kiểm thử Bảo mật của Microsoft (STORM) đã gây chú ý khi công bố loạt lỗ hổng mới trong Windows Recovery Environment (WinRE). Đây là môi trường khôi phục hệ thống được Microsoft thiết kế để hỗ trợ sửa chữa hoặc cài đặt lại Windows trong các tình huống khẩn cấp.

Điểm đáng lo ngại là WinRE có thể được truy cập dễ dàng chỉ bằng cách giữ phím Shift và nhấn Restart ngay từ màn hình đăng nhập Windows. Điều này đồng nghĩa, nếu kẻ tấn công có quyền truy cập vật lý vào thiết bị, họ hoàn toàn có thể khai thác WinRE để tìm cách vượt qua lớp bảo mật của BitLocker.

Nguyên nhân của lỗ hổng này xuất phát từ những thay đổi Microsoft áp dụng cho WinRE sau khi BitLocker ra mắt. Để đảm bảo người dùng vẫn có thể khôi phục hệ thống ngay cả khi ổ đĩa hệ điều hành được mã hóa bằng BitLocker bị lỗi, hãng đã thực hiện một số điều chỉnh:

Trước tiên, tệp WinRE.wim – vốn là trái tim của môi trường khôi phục – được chuyển từ phân vùng hệ điều hành đã mã hóa sang một phân vùng khôi phục không mã hóa. Điều này giúp WinRE có thể hoạt động ngay cả khi Windows không thể khởi động bình thường.

Tiếp đến, Microsoft giới thiệu cơ chế Trusted WIM Boot để xác minh tính toàn vẹn của hình ảnh khôi phục dựa trên một mã băm “đã được xác nhận an toàn” trước khi tự động mở khóa ổ đĩa hệ điều hành.

Cuối cùng, hãng bổ sung tính năng “tự khóa lại” phân vùng khi phát hiện người dùng chạy các công cụ tiềm ẩn rủi ro, chẳng hạn như Command Prompt. Khi đó, để tiếp tục truy cập, người dùng phải nhập khóa khôi phục của BitLocker.

Tuy nhiên, chính những thay đổi này đã vô tình mở rộng bề mặt tấn công. Nhóm STORM cho biết, khi Trusted WIM Boot xác minh thành công, WinRE sẽ bước vào trạng thái tự động mở khóa (auto-unlock). Trong trạng thái này, nó có thể đọc và xử lý dữ liệu từ các phân vùng không được bảo vệ như phân vùng hệ thống EFI hay phân vùng khôi phục. Điều này tạo điều kiện để kẻ tấn công khai thác loạt lỗ hổng mới mà trước đây gần như không tồn tại.

Các lỗ hổng được Microsoft định danh với mã CVE-2025-48800, CVE-2025-48003, CVE-2025-48804 và CVE-2025-48818. Nếu bị khai thác, chúng có thể cho phép kẻ tấn công vượt qua BitLocker, truy xuất toàn bộ dữ liệu đã mã hóa và gây hậu quả nghiêm trọng cho người dùng cá nhân lẫn doanh nghiệp.

Để giảm thiểu nguy cơ, Microsoft khuyến nghị người dùng nên kích hoạt TPM kết hợp với mã PIN cho quá trình xác thực trước khi khởi động (pre-boot authentication). Cách này buộc thiết bị phải nhận cả tín hiệu từ TPM và xác nhận mã PIN, hạn chế sự phụ thuộc vào cơ chế auto-unlock vốn tiềm ẩn rủi ro.

Ngoài ra, hãng cũng khuyên nên bật tính năng bảo vệ REVISE, được phát hành dưới mã KB5025885, nhằm chống lại các cuộc tấn công hạ cấp (downgrade attack) – một kỹ thuật thường được dùng để khai thác hệ thống bằng cách đưa phần mềm trở về phiên bản cũ chứa lỗ hổng.

Microsoft đã phát hành bản vá cho cả Windows 10 và Windows 11 trong đợt cập nhật bảo mật Patch Tuesday tháng 7/2025. Do các bản vá này mang tính tích lũy, người dùng cũng có thể tải và cài đặt bản cập nhật mới nhất phát hành tháng 8/2025 để đảm bảo thiết bị an toàn.

Đối với Windows 11, các bản vá tương ứng gồm KB5063878 và KB5063875. Với Windows 10, các bản vá bao gồm KB5063709, KB5063877, KB5063871 và KB5063889. Việc cập nhật có thể thực hiện trực tiếp qua Windows Update hoặc tải thủ công từ trang hỗ trợ của Microsoft.

Điều đáng lưu ý là, do WinRE có thể được khởi chạy dễ dàng từ màn hình đăng nhập, thiết bị sẽ trở nên đặc biệt dễ bị tấn công nếu không có lớp xác thực bổ sung. Trong môi trường doanh nghiệp, rủi ro này càng lớn bởi tin tặc chỉ cần quyền truy cập vật lý để bắt đầu khai thác.

Các chuyên gia an ninh mạng cảnh báo, dù lỗ hổng đã được vá, nhiều người dùng vẫn chậm trễ trong việc cập nhật, vô tình để lại “cửa mở” cho kẻ xấu. Vì vậy, việc thường xuyên cập nhật hệ điều hành, bật các biện pháp bảo mật nâng cao như TPM + PIN, và kiểm tra cấu hình WinRE là bước quan trọng để bảo vệ dữ liệu.

Với sự cố lần này, Microsoft một lần nữa nhấn mạnh tầm quan trọng của việc kết hợp nhiều lớp bảo vệ thay vì chỉ dựa vào một tính năng duy nhất. BitLocker vẫn là công cụ mã hóa mạnh mẽ, nhưng để an toàn tối đa, người dùng cần cấu hình hợp lý và chủ động theo dõi các khuyến nghị bảo mật mới nhất.